Votre site web est-il sujet à la contamination croisée?

En offrant un service d’entretien de sites WordPress, nous sommes exposés à évaluer différentes configurations d’hébergement web afin d’aiguiller nos clients dans leurs décisions technologiques.

Un des aspects les plus négligés est assurément la contamination croisée de sites web. La raison est simple: bien des propriétaires de sites web n’en ont jamais entendu parler!

Votre site est une cible…

Nous sommes tous dans la mire des pirates. Obtenez une analyse gratuite de votre situation en moins de 5 minutes.

Qu’est-ce que la contamination croisée de sites web?

Un exemple concret et simple à comprendre est celui de la planche à découper dans la cuisine. Supposons que vous devez préparer du poulet et des légumes. Si vous débutez votre tâche par couper du poulet cru sur votre plancher à couper, vous savez que vous devrez laver la planche avant de couper vos légumes sur la même planche. Autrement, vous pourriez contaminer vos légumes. Pourtant, vos légumes ne présentent aucun problème à la base. Par contre, le fait d’avoir coupé du poulet cru auparavant n’est pas sans risque et pourrait contaminer vos légumes.

Comment se produit une contamination croisée de sites web?

De manière directe, le simple fait d’héberger deux (2) sites web dans le même compte d’hébergement, où les mêmes accès sont partagés par les deux sites, peut produire une contamination croisée.

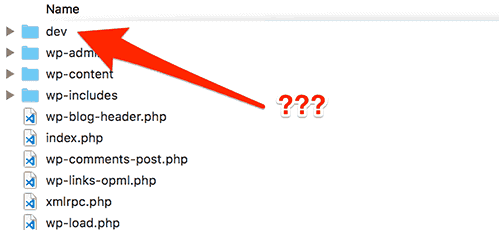

Dans notre quotidien, un scénario qui se répète souvent est celui où le même compte d’hébergement abrite le site de production et sa version de développement. Au départ, les deux sites sont à jour et cela ne cause aucun problème. Puis, le temps passe et les mises à jour sont faites uniquement dans l’environnement de production. Le site de développement n’évolue plus et les mises à jour de sécurité ne sont plus exécutées. Puis, un doux matin d’automne… BANG! Un pirate prend le contrôle du compte de développement et s’en sert pour faire des dommages sur le site en production.

L’image ci-dessus montre un exemple classique de répertoire « dev » qui ne devrait pas être là.

Conclusion

Les dommages sont de plus en plus subtils lorsqu’un site est piraté. Fini le temps où les pirates dévisageaient un site visuellement. Maintenant, on se sert d’un compte piraté pour insérer du contenu de manière discrète ou, plus souvent, pour faire du SPAM.

De nombreux hébergeurs web permettent à un seul compte de gérer plusieurs sites web. Même si c’est alléchant de sauver des coûts en agissant ainsi, cette pratique n’est pas sans risque et est totalement déconseillée.

Un site, un compte.